IoT安全之设备安全性亟需提高

为了证明IoT设备的安全性以及攻击者可以攻击IoT设备到什么程度,作者测试了联网扬声器的内置安全性。

A Sound Hack

在题为The Sound of a Targeted Attack的研究中,作者测试了一个主流的扬声器Sonos Play和Bose SoundTouch的安全性,发现该设备会暴露用户数据和相关信息,这些信息可以被用来发起攻击。Sonos公司对这些漏洞进行了迅速响应,这些漏洞包括一个返回412HTTP错误码的DoS攻击。而Bose公司尚未对漏洞进行响应。

之前的研究主要是获取对Amazon Echo和Google Home这类扬声器的控制权,而本次研究不同。本次研究的结果包括开放的无用端口,让任何人都可以通过互联网访问设备和用户信息。其中一个重要发现是攻击者可以访问与设备音乐流进行同步的邮箱地址。另一个重要发现是,可以对同一网络上共享文件夹的设备列表进行访问。最终,可以看到BSSID信息和设备的活动(包括正在播放的歌曲),远程控制设备,通过URI路径播放可取等等。

这些发现远比失去对IoT设备的控制权要严重得多。联网的扬声器(IoT设备)可能会泄露用户的一些隐私信息,攻击者可能利用这些信息来对用户发起攻击。就Sonos Play来说,不仅可以对家用网络进行攻击,也可以对企业网络进行攻击,毫无疑问,这是需要引起重视的。

攻击IoT设备的先决条件

下面是攻击者发起攻击所需要的一些先决条件,这些是研究者对Sonos speaker进行测试得出的结果。

· 连接互联网的设备。攻击者首先要通过shodan这样的搜索引擎去寻找连接互联网的设备。

· 设备的不安全性。设备要有能被攻击者利用的一些安全漏洞或bug,比如缺乏认证、为修复的漏洞、信息泄露等。

· 利用设备的功能。IoT设备的种类和功能都不同,一些设备可能拥有攻击者可以利用的独特的功能。

· 可用的PII信息。通过搜索攻击、社交媒体、泄露的数据等方式去搜索。

攻击场景

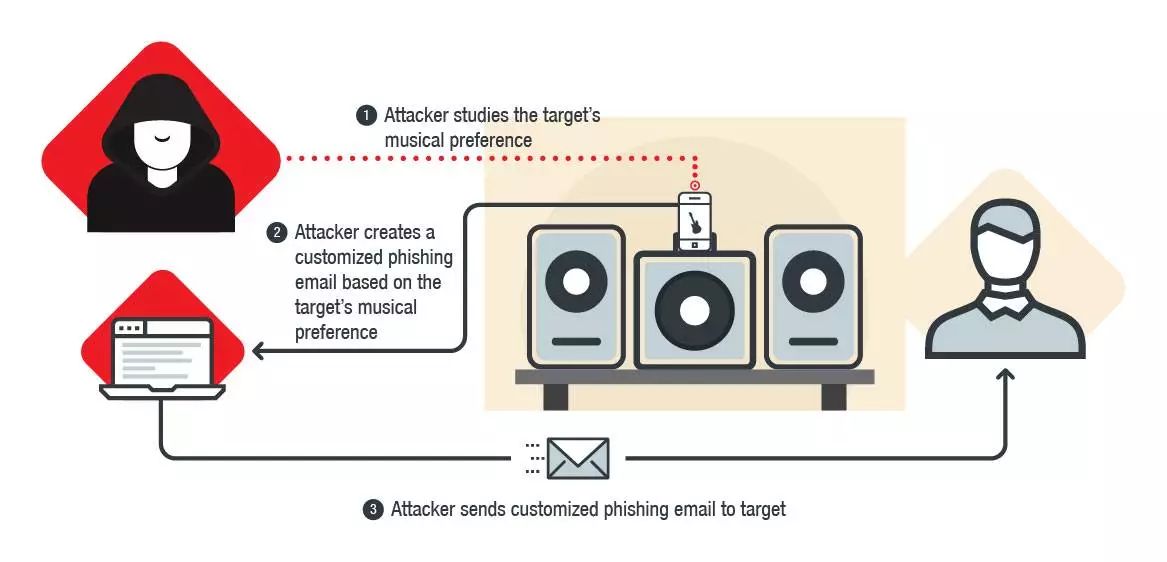

场景1:攻击者可以根据目标的音乐喜好发送钓鱼邮件。

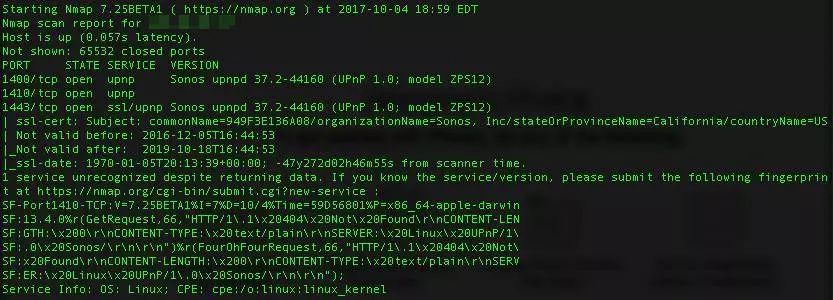

通过Nmap扫描,发现允许Sonos Play的应用在TCP 1400端口进行通信。下面是一个不需要认证的URI页面。

图1. Nmap扫描发现的服务

这个URI指向的站点是用来计算控制设备的应用数量,包括不需要认证就能看到的信息、当前正在播放的信息、连接设备的库的信息、控制扬声器的设备信息、同一网络中扬声器的设备信息、与设备同步的音频流服务相关的邮箱地址等。

暴露的信息不只是家用用户,在工作场景下,暴露的设备和同一网络中的IoT设备信息会给攻击者提供足够的工作网络信息。攻击者可以寻找有漏洞机器设备,并用这些机器来收集更多关于攻击入口的信息。

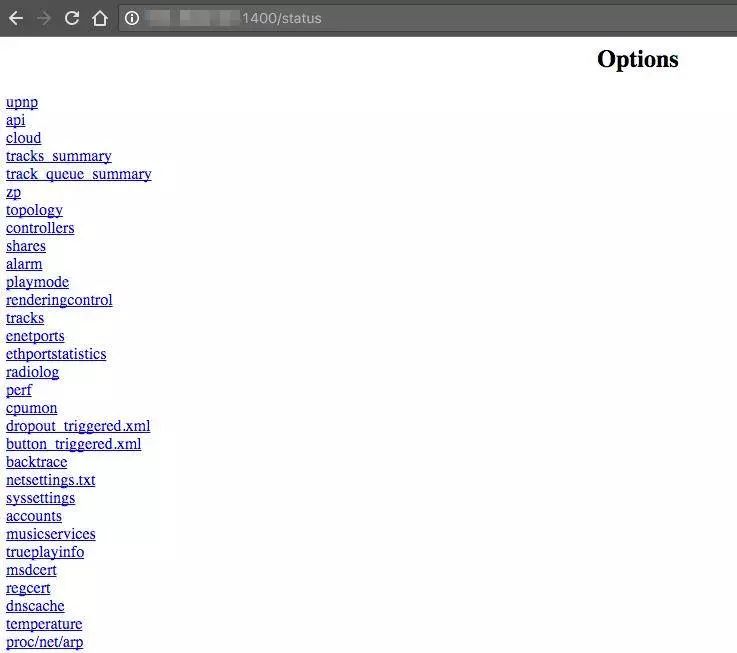

图 2. Sonos状态页的内容

除了寻找攻击入口,攻击者也可以用收集到的信息进行鱼叉钓鱼攻击。通过研究目标的音乐喜好,攻击者可以制作一个适合该用户的钓鱼邮件发送给前面发现的那个关联邮箱地址。这就增加了黑入企业网络的成功率。任何可以泄露个人和网络信息的IoT设备都会增加攻击的成功率。

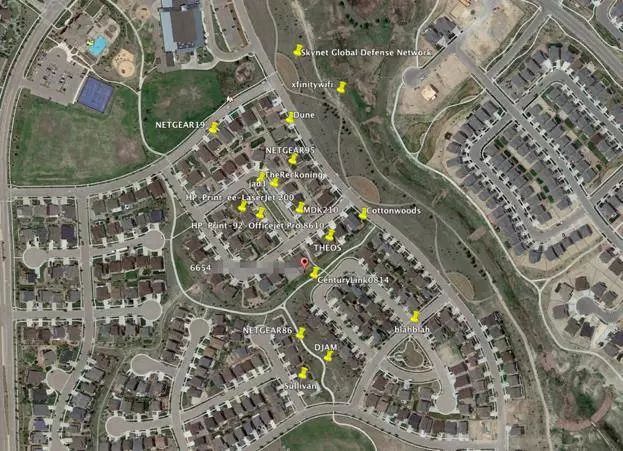

场景2:攻击者可以记录目标的家庭地址和在家状态

这可以通过一个有多个WiFi定位源的网站来实现。在研究中,研究人员通过查询与测试设备相关的BSSID,并在地图中进行了标注。这些信息来源于设备在安装时尝试访问的无线AP。

图 3. 地图中的SSID标注

在地图中找到目标的位置后,攻击者可以监控设备中的数据,比如扬声器被开启和关闭的时间和次数。这种模式或多或少可以向攻击者透露目标开启、休眠的时间。这可能会给用户带来实质上的威胁,比如:盗窃等。

场景3:攻击者展示伪造的记录消息,诱导用户下载恶意软件

利用URI路径中的信息,比如模式号和序列号,攻击者可以中断用户设备、暂停当前播放、播放含有误导信息的伪造状态消息。

与攻击场景1类似,攻击者可以发送伪造的邮件到用户邮箱。场景3中的邮件含有恶意软件的下载链接,当然这个链接显示的是给用户的软件升级。为了让邮件看起来更可信,攻击者可以从网络搜索用户的公开信息,并加入到发给用户的恶意邮件中。这种方案给用联网的扬声器和实施Bring your own device方案的公司带来巨大的威胁。

Risky Business

事实上,目前IoT设备还可以保护用户信息并且引入网络中后会带来安全威胁。网络犯罪者会尝试用各种方式来滥用这些IoT设备。随着IoT设备的产量和销量不断增加,缺乏安全机制的IoT设备会越来越成为一个严重的问题。如果所有这些设备通过网络和Internet互相连接,那么黑掉一个用户或者整个网络都是可行的。IoT设备的利用漏洞导致个人信息泄露和各种攻击不断出现,并且会持续增加。

最近就有一个儿童智能手表的安全事件。事件中,攻击者可以利用智能手表的漏洞记录主人的移动、窃听会话,甚至可以与穿戴者进行交流。这说明主流的设备厂商的产品也是有安全隐患的。这些不安全的网连设备不仅给家庭用户带来威胁,而且当这些看似安全的IoT设备引入公司网络后,也会给工作环境带来威胁。

缓解IoT设备的不安全问题

如果IoT设备需要连接到互联网,那么生产商必须清楚他们生产的设备会给用户带来多少安全威胁。尽管用户也有责任需要在终端进行一些保护(如应修补程序),但生产厂商也应该确保他们的产品对用户不会带来安全风险。

当IoT设备连接到互联网,不应该直接的暴露到互联网中。在测试设备时,制造商应确保连接到设备的端口不能直接从互联网访问。厂商要确保数据存储和编译的数据的安全,而且要进行安全审计。

同时,用户和企业IT管理人员不应该太依赖于生产商来解决安全问题。用户应该在路由器中设定相应的规则,来控制对网络上设备和文件夹的访问。如果必须要访问,那么应该限制为尽可能少的设备。要确保设备上的密码保护,用强密码替换默认密码。

用户可以访问WhatsMyIP这样的网站来扫描网络中开放的端口。确保IoT设备的固件及时更新。如果企业实施了BYOD,那么要确保提供相应的安全指南。

下一篇:青天科技——专注物联网安全