小米IOT安全峰会-杂记

小米 IOT 平台安全

致辞后就是小米首席安全官陈洋的演讲“小米IOT安全思考与实践”,讲了小米 IOT 产品安全是怎么做的。下面我,以“小米IOT安全思考与实践” 为主穿插的讲讲今天的会议。

首先介绍了IOT产品安全上市流程,安全贯穿在整个开发过程中,从“需求设计” -> “开发实现" "-> "测试发布" ->"产品运营"。确实安全问题确实有可能出现每一个地方,那我们看看小米是怎么做的。

然后,介绍了通信协议。包括移动网络、WiFi、ZigBee、蓝牙、NFC。这些就是 IOT 常用的通信方式,也是我们搞安全的测试重点。讲的比较有意思的是:

现在接入 IPv6 ,其中就存在不少的安全风险。IPv6 地址数量庞大(大到可以给地球上每一粒沙子一个IP),使用 IPv6 每个设备都有自己独立的 IP,也就是说每一个设备都暴露在了公网中。以前 IPv4 时代,局域网天然的防火墙消失了,攻击面扩大了。还有一些实实在在的影响, 在产品中使用 iptables 过滤数据包被广泛使用,但如果网络使用了IPv6,之前做的配置都将失效, 这是因为 iptables 只能应用于 IPv4 ,而在 IPv6 下需要使用ip6tables。

这个为我们测试提供了一种思路:想办法改变设备的工作状态,使其安全策略失效,然后乘虚而入。

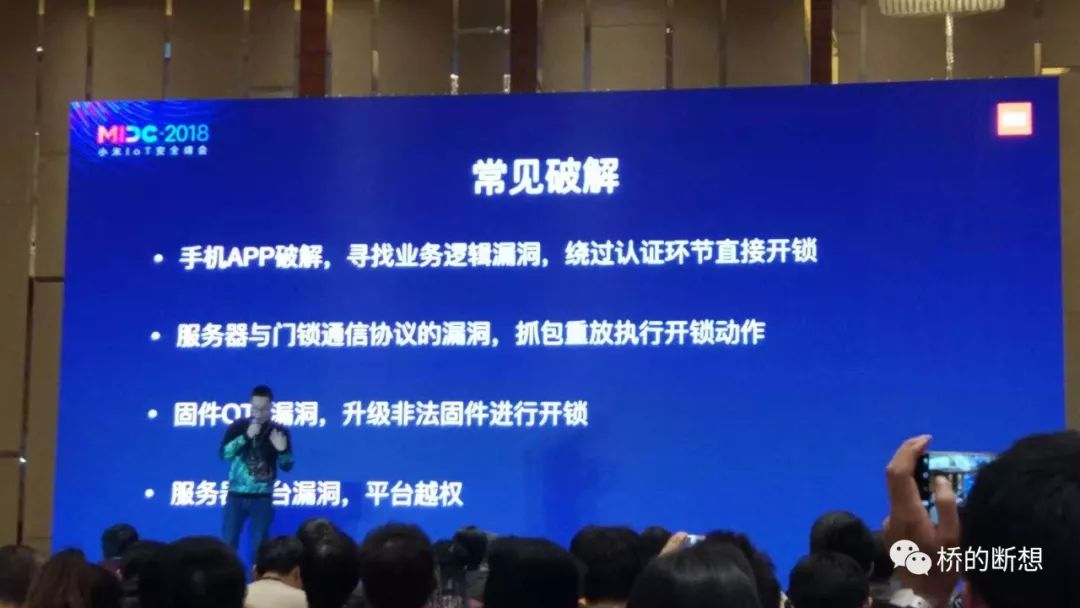

然后列举了 IOT 产品常见的攻击手法(挺全的,可以好好看看)。

面对这些问题小米,小米首先考虑到减少攻击面。要求供应链严格准许他们的要求,如不开调试口、不开本地端口等等(详见下图)。PS:都关了我们还玩啥呀!我们还是向后面一个议题( IOT 逆向)中讲到的一样回归芯片,拆解提取固件。童鞋,上南翔学锡焊吧! 顺便买好显微镜,下好芯片手册。

万一你运气好有调试接口,但 U-Boot 进不去时间设置为0,想要突破限制,进入U-Boot。错误注入了解一下。

小米的安全芯片也了解一下吧!这个貌似有点重要哟,划重点。另外,小米 IOT 定义的安全基线是 HTTPS。

然后,讲了自动测试。毕竟小米 IOT 产品众多,不可能都人工测试(打听了一下,他们搞这一块的大概是 7/8个人)。说好的不开任何端口,小米为了测试方便供应链送检的版本还是可以进入系统跑脚本的(部分)。突然想到一个问题,之前听某厂商说他们送到质监部门的产品和量产的差异还是蛮大的。可不可能存在漏网之鱼,想想就有点激动。

然后是人工测试,靠实力说话的时候到了。

供应链攻击Xshell、CCleaner 曾经就被供应链坑过,厂商确实需要注意来自供应链的攻击。

风控:,想起之前有灰产撸小米不成反被撸。小米的人说他们要做到 “比白帽更白,比黑帽更黑,比灰产更灰”。不得不说你们撸灰产确实NB,绝。

安全要求。其中提到了一项防拆卸。一是物理上的防拆卸(主要是针对酒店、出租公寓),防止恶意用户接近芯片,安装恶意固件。二是软件层析,需要有自动还原等机制。

智能门锁

云丁,自如的小伙伴应该很熟悉吧——看看门锁上的LOGO。作为小米的生态链,看,它们来打广告来了。

此次会议收获不少,米兔一只,种草很久了。感谢启明星辰的一位大哥(这是我们第二次见了)最后一把让我给抢答上了,还有一位漂亮的 360 产品小姐姐和一位不知名的小伙伴。本次依然没有改变我中奖绝缘体的体质,注定与大奖无缘,只能中一个主办发假装抽奖的奖(背包一个 人人有份)。话说昨天每人还送一个蓝牙智能音箱的(听说)。哎,今儿没有,调戏不了小爱,回家找天猫精灵玩去了。

安全界男神,颜值扛把子的黑客(都知道是谁吧)推荐《直觉泵》。

感觉大牛们超爱读书的,写完这个我也要去读本书了。