智能建筑的安全软肋:KNX与Zigbee网络

E安全4月1日讯 人们日渐生活和工作在“智能”建筑当中,并依靠自动化流程控制供暖、通风、空调、照明、安全以及其它运营系统。这些系统能够抵御网络攻击威胁吗?

来自腾讯安全平台的研究小组正在为4月即将召开的 Hack in the Box 大会准备,会上他们将展示智能建筑的安全软肋。该团队表示,目前智能建筑设备的安全性问题还没能得到足够的重视,他们希望借此机会让更多人关注智能建筑安全隐患。

入侵KNX与Zigbee网络

腾讯刀锋团队的研究人员一直专注于探索 KNX 技术,他们提出了一种新的攻击方法,能够控制 KNX 网络组件并借此对其进行篡改。

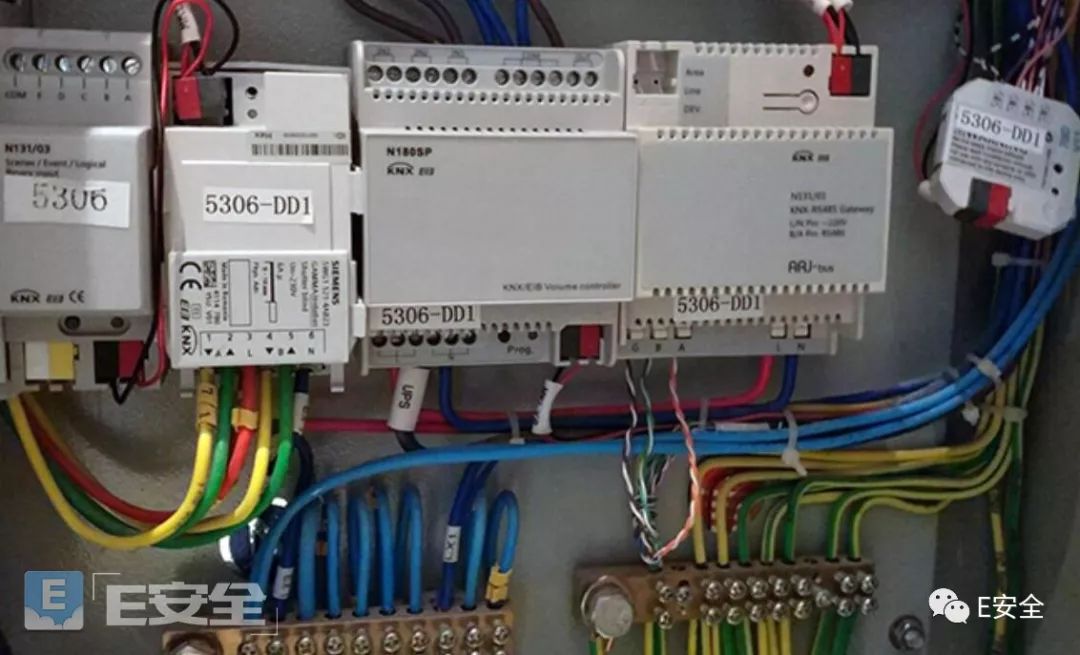

KNX 全球唯一开放式的智能建筑控制标准,是欧洲总线技术,是一种用于大型公共场所(包括体育场、酒店、机场等)以及工业设施的楼宇自动化网络通信协议。KNX 独立于制造商和应用领域的系统,通过总线设备(传感器/执行器)将楼宇管理装置连接到 KNX 介质上即可进行信息交换,以实现一个统一的系统控制、监视和发送信号,不需要额外的控制中心。

Zigbee 是一种新兴的短距离、低速率的无线网络技术,主要用于近距离无线连接。它有自己的协议标准,在数千个微小的传感器之间相互协调实现通信。这些传感器只需很少的能量,以接力的方式通过无线电波将数据从一个传感器传到另一个传感器,因此通信效率非常高。该通信协议则广泛应用于家庭自动化系统,是一种低功耗无线通信技术。

这几位研究人员在验证测试当中对某酒店发动攻击,并成功控制了目标酒店内的客户照明、空调、窗帘以及其它设备。该团队在接受采访时表示,这类攻击方法需要以物理方式访问房间内的 KNX 设备线缆,以便利用 KNX 网关接入房间内的 KNX 网络,他们利用 KNX ETS 软件以及多种 KNX 安全测试工具完成了此次攻击。”

通过分析 KNX 协议,研究人员发现可以通过有线网络修改 KNX/IP 路由器配置,而无需访问相关 WiFi 网络或者外部网络。

目前有多种方法可用于抵御此类攻击,例如:做更好 KNX 网络隔离设计、使用最新版本的 KNX 协议以及新的安全加密机制,同时避免将 KNX 线缆暴露在外部人士可轻松访问的区域。

Zigbee网络自动扫描与攻击

研究人员还对使用 Zigbee 协议进行通信的大量相关设备进行了测试,从中发现多个安全漏洞。大多数设备仍在使用旧的协议版本; 而使用新版本(v3.0)的设备则预先配置一个用于安装的通用链接密钥,以实现与其它广泛 Zigbee 设备的兼容性。此外,大多数设备依靠网络密钥来确保通信内容的安全性。

研究人员开发出一款名为“ZomBee”的工具,可用于自动扫描并攻击 Zigbee 网络。该工具运行在 Raspberry Pi 上,能够自动扫描 Zigbee 设备周遭的所有 Zigbee 网络通道,并通过广播数据包对其实施攻击。

尽管用户能在 Zigbee 设备配对完成后关闭 Zigbee 网关的网络访问功能,以此阻止此类攻击,但制造商还需要考虑引入更多安全机制。除此之外,研究人员还建议设备制造商采用更强大的 Zigbee 加密密钥,并在 Zigbee 应用层当中采用安全加密算法。

KNX 与 Zigbee 的区别

从稳定性上说,总线通信总比无线通信稳定;

从介入阶段上说,总线技术需要从设计阶段介入而无线技术则可随时介入;

从控制功能上说总线技术更丰富而无线技术功能单一;

从发展角度说无线技术经过10多年的发展已经孕育了不小的市场。

KNX 是名符其实的欧洲标准、国际标准、中国标准和美国标准,KNX 进入中国接近十年的时间,时段尚短,但已取得长足发展,现在很多大型楼宇智能照明系统都采用 KNX 总线做控制,例如西门子、施耐德、ABB 等厂家的 KNX 控制系统。

ZIGBEE 属于无线通信技术,与 KNX 不太一样的是它的标准化进程尚未那么丰满,同时 enocean 无线无源技术的发展对其产生了不小的冲击。

下一篇:智能建筑:自动化控制技术的应用